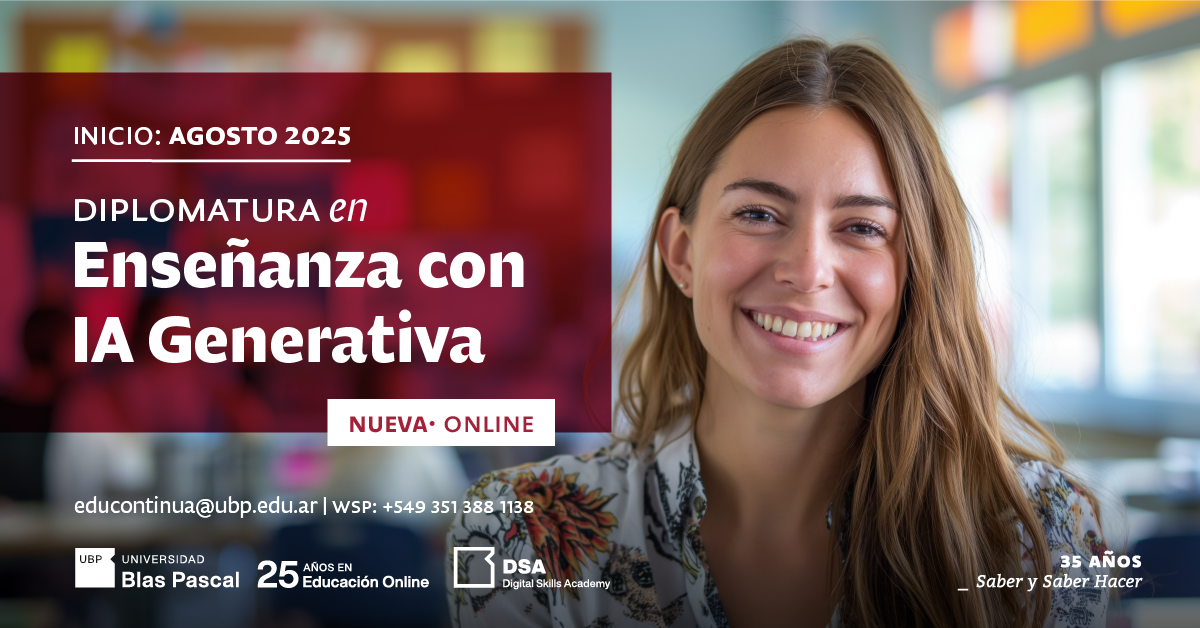

Inicio: AGOSTO 2025

Modalidad: Online.

Duración: 6 meses

Carga horaria: 200 h.

Dirigido a: alumnos avanzados y egresados de carreras de informática, telecomunicaciones, desarrollo de software, programación. Personas con responsabilidades en seguridad de la información tales como: ciosCIO, cisosCISO, Gerentes de IT. Responsables de áreas de Seguridad Informática, Seguridad de la Información y personas que tomen decisiones en aspectos de Ciberseguridad en las organizaciones.